【原创】斐讯K2配置文件加密破解过程

转载请注明出处,谢谢!

利用破解后的方法可以轻松的刷breed(注意:这是K2的,K2P勿进!!):

http://iytc.net/k2.php

斐讯K2在V22.4.5.39版本后对配置文件使用了WAN口MAC地址作为加密条件

具体的加解密程序为/usr/bin/encryconfig

调用参数(k2为原始配置,k2.dat为加密配置):

encryconfig encrypt /tmp/k2 /tmp/k2.dat

encryconfig decrypt /tmp/k2.dat /tmp/k2

程序中有读取硬件WAN口的MAC地址操作:

eth_mac r wan > /tmp/macstr

加密语句:

openssl aes-128-cbc -k "%08X" -base64 -in %s -out %s

第一个%s为输入的原始配置文件,配置文件格式为:文件头+配置压缩文件(tar.gz格式)

文件头包含信息(163版本为例):

product=K2

hw_ver=A2

fw_ver=22.5.9.163

再加“0A”填充字符

第二个%s为输出的加密配置文件

关键是加密字符串"%08X",这个8字节字符是如何产生的?

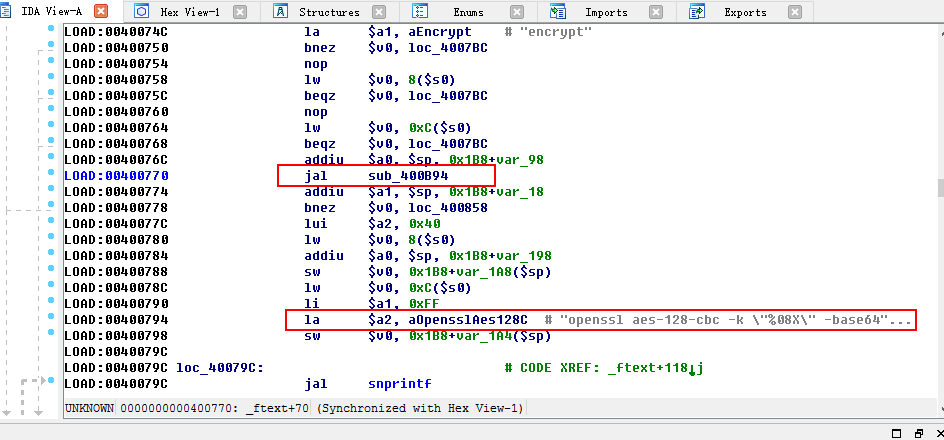

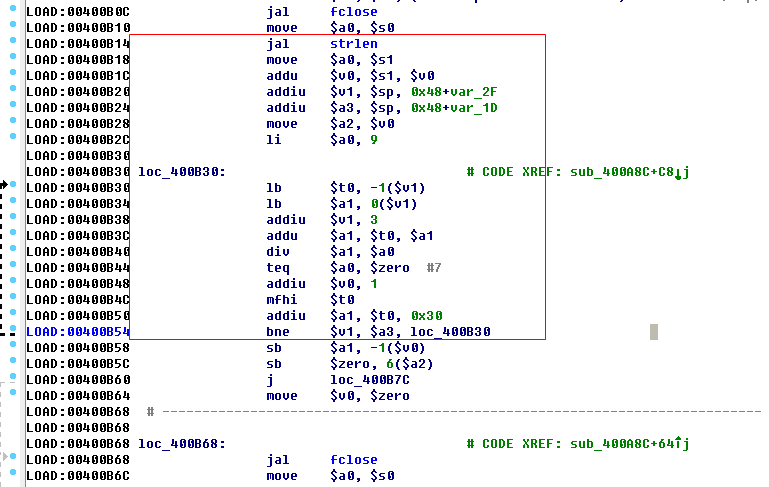

用IDA加载encryconfig文件进行分析:

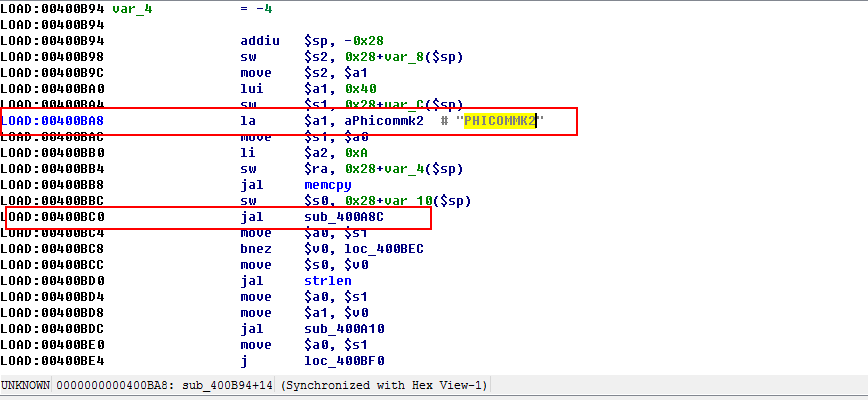

可以看到在处理加密前调用了400b94函数,在400b94函数中加载了一个字符串“PHICOMMK2”,并调用400a8c函数:

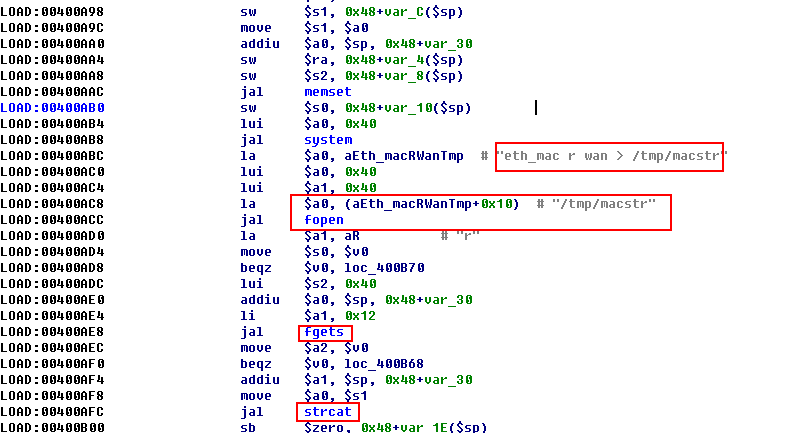

在400a8c函数中就是读取硬件WAN口MAC地址,并且调用了strcat函数,可能是和PHICOMMK2进行拼接:

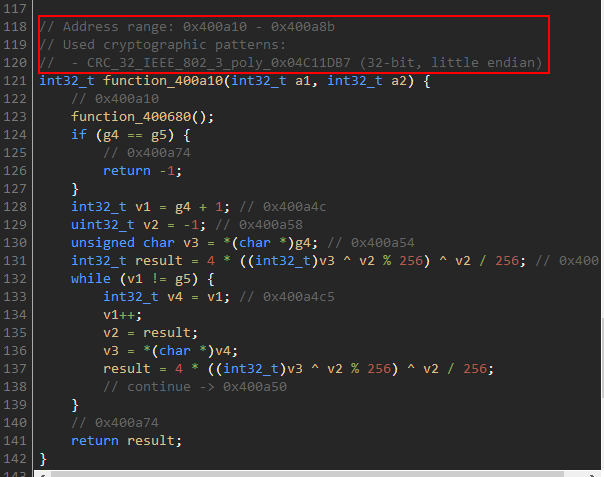

400a8c函数处理完后,回到400b94函数,会接着调用400a10函数,400a10函数是什么呢?

我们用在线反编译的工具来分析,会发现它是一个CRC32函数:

在线反编译工具:

14

反编译后的结果:

好了,我们来整理一下,8字节的加密字符是这样来的:

1、调用系统命令读取硬件WAN口MAC地址

2、用MAC地址和"PHICOMMK2"字符进行拼接

3、对拼接字符进行CRC32处理

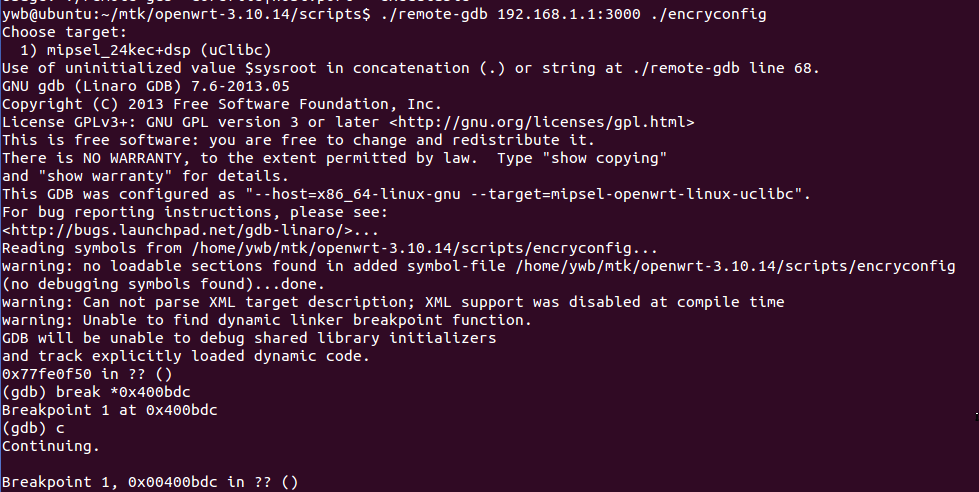

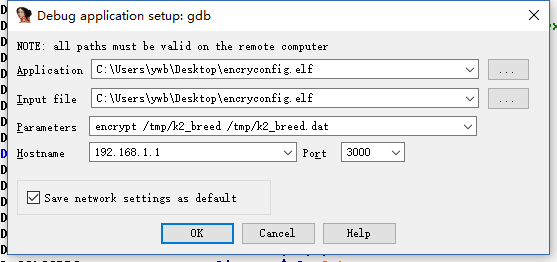

上面是代码的静态分析,下面我们用动态调试的手段来进行分析:

在K2上启动GDB远程调试,先要安装gdb-server

# opkg update

# opkg install gdbserver

在K2上启动gdb-server

# gdbserver 127.0.0.1:3000 /usr/bin/encryconfig

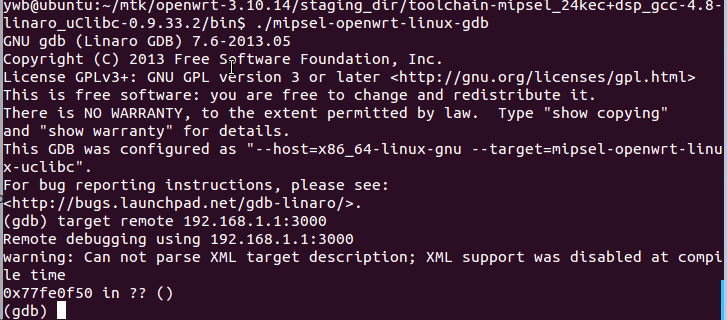

然后在ubuntu的~/mtk/openwrt-3.10.14/staging_dir/toolchain-mipsel_24kec+dsp_gcc-4.8-linaro_uClibc-0.9.33.2/bin目录找到mipsel-openwrt-linux-gdb程序,启动并连接K2:

快捷命令:

~/mtk/openwrt-3.10.14/scripts/remote-gdb 192.168.1.1:3000

如果调试时出现“"Remote 'g' packet reply is too long:” 错误,请拷贝下面文件到~/mtk/openwrt-3.10.14/toolchain/gdb/patches目录:

700-fix-remote-g-packet-reply-too-long

并重新编译gdb:

make toolchain/gdb/{clean,compile,install} V=s

gdb常用命令:

b 设置断点(b 变量名或 b *地址)

i b 查看断点

c 执行

n 单步执行(ni进入函数)

i r 查看寄存器

x 显示内存

全格式:x/<n/f/u>

n、f、u是可选的参数。

n 是一个正整数,表示显示内存的长度,也就是说从当前地址向后显示几个地址的内容。

f 表示显示的格式,参见上面。如果地址所指的是字符串,那么格式可以是s,如果地十是指令地址,那么格式可以是i。

u 表示从当前地址往后请求的字节数,如果不指定的话,GDB默认是4个bytes。u参数可以用下面的字符来代替,b表示单字节,h表示双字节,w表示四字节,g表示八字节。当我们指定了字节长度后,GDB会从指内存定的内存地址开始,读写指定字节,并把其当作一个值取出来。

表示一个内存地址。

导出一段内存生成文件:

dump binary memory ./file 0x77647008 0x77DB740C

p 打印变量值(p 变量名或 p *地址)

全格式:print /<f> <expr>,f可以为如下选项

x 按十六进制格式显示变量。

d 按十进制格式显示变量。

u 按十六进制格式显示无符号整型。

o 按八进制格式显示变量。

t 按二进制格式显示变量。

a 按十六进制格式显示变量。

c 按字符格式显示变量。

f 按浮点数格式显示变量。

比如 “p/c *0x4063fc”,就是把地址为4063fc变量用字符格式显示

我们来正式启动调试:

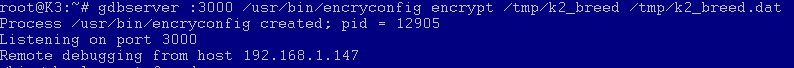

K2上启动gdbserver:

在K2上可查看调试程序的内存运行位置,用cat /proc/PID/maps :

Ubuntu上启动远程调试:

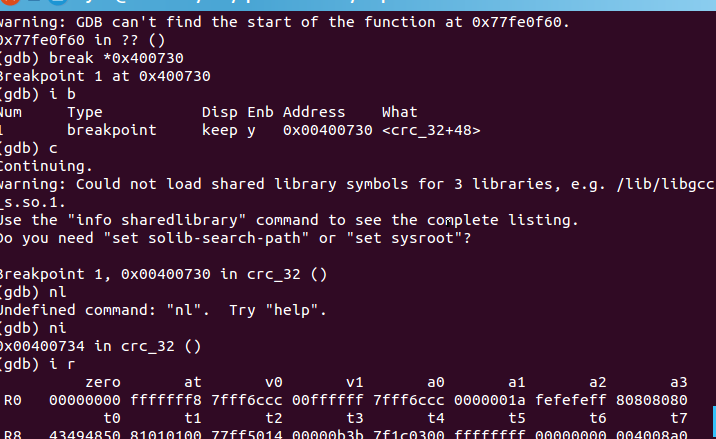

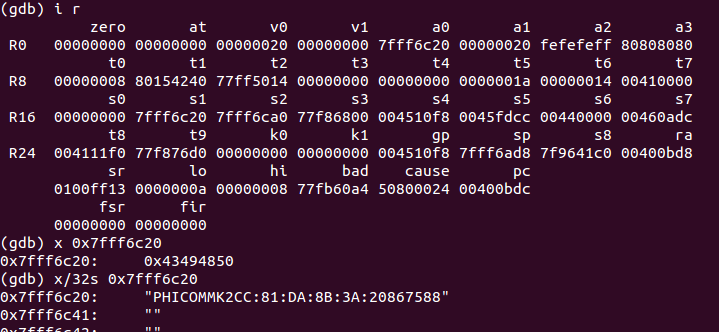

我们读汇编代码可以知道,CRC32的传人参数有两个,一个是拼接的字符串,一个是字符串长度,我们在CRC32的函数参数入口设置一个断点(上图break *0x400bdc),输入c命令执行,在断点处停止了。第一个参数存在A0寄存器,我们看看A0寄存器的地址,然后将地址的内容显示出来:

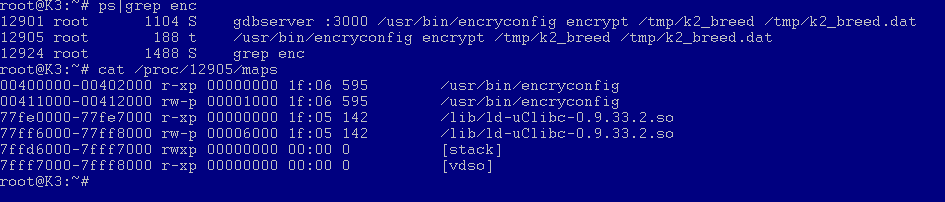

看到没有,拼接的字符串显示出来了!拼接规则PHICOMMK2+WAN MAC+867588,那这个“867588”是怎么来的呢?我们倒回去跟踪一下拼接函数

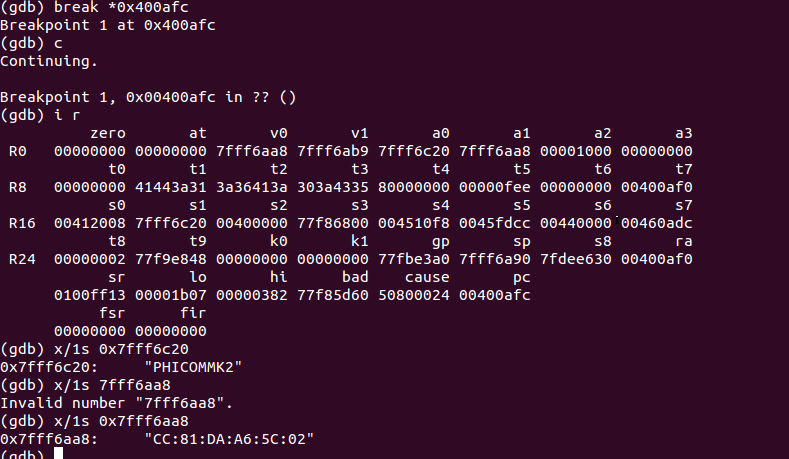

重新运行程序,这次换一个WAN MAC,并把断点设置在strcat函数上,可以看出拼接的时候是正常的:

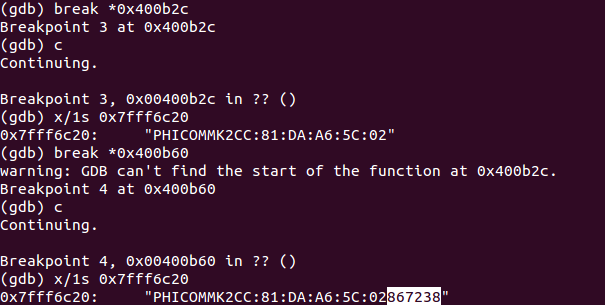

再往下跟踪,连续设置断点并显示拼接字符串(x/1s 0x7fff6c20内存):

可以发现,当MAC改变,后面的6位拼接字符也改变,并且此拼接字符由如下汇编语句完成:

经过分析,此段代码的含义是对MAC地址进行运算,具体规则:

1、MAC地址分为6段,如CC 81 DA A6 5C 02

2、每一段的(第一个字符+第二个字符)%9,取的余数作为拼接字符,6段共6个字符,这就上面6个拼接字符的由来

破解过程完成!

我们重新来梳理一下加密过程:

1、调用系统命令读取硬件WAN口MAC地址

2、对字符进行拼接:"PHICOMMK2"+MAC地址+6个MAC地址生成的字符

3、对拼接字符进行CRC32处理,输出32位数据(8个字符)

4、用这个8字符调用如下函数对配置文件进行加密

openssl aes-128-cbc -k "%08X" -base64 -in %s -out %s

【其他】

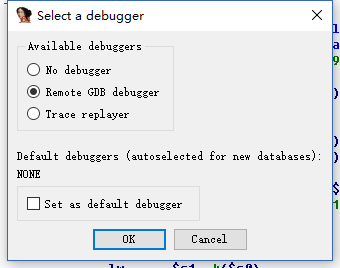

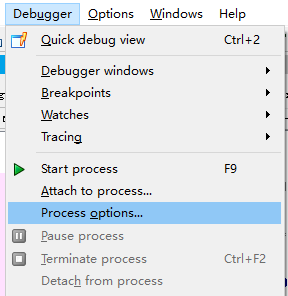

你也可以用IDA直接连接,不过我这里好像还不大好使,具体原因待查:

选process option:

评论:14